A medida que la telefonía IP se vuelve más popular y con una mayor adopción alrededor del mundo, también lo hacen los intentos de fraude y técnicas para vulnerar la seguridad de nuestros sistemas. Muchas personas asumen que VoIP es como la vieja confiable y conocida PSTN y que nos se necesita de mucha seguridad.

A medida que la telefonía IP se vuelve más popular y con una mayor adopción alrededor del mundo, también lo hacen los intentos de fraude y técnicas para vulnerar la seguridad de nuestros sistemas. Muchas personas asumen que VoIP es como la vieja confiable y conocida PSTN y que nos se necesita de mucha seguridad.

Lamentablemente, están muy equivocados, ya que estos sistemas son vulnerables a muchas de las mismas amenazas que afectan a otros sistemas de informática, llámese malware, fallas de red, ataques DDoS, robo de información, usurpación de identidad, phishing y más.

¿Qué es el Fraude Telefónico?

Se produce un fraude telefónico cuando terceros logran tener acceso y realizan llamadas a través de su PBX, a costa suya. Por lo general, esto sucede durante la noche o cuando las oficinas están cerradas y las llamadas se realizan de forma masiva a múltiples destinos internacionales. Para al final del mes recibir una factura con precio exorbitante, la cual debe de pagar.

Desde el surgimiento de los primeros PBX, las llamadas internacionales gratuitas han sido el objetivo de los hackers telefónicos. Podría pensar que es algo del pasado con una disminución drástica de los costos de comunicación, sin embargo, en la era moderna de la telefonía VoIP, se ha producido una amenaza global por parte del crimen organizado que busca obtener grandes beneficios de manera industrial.

Por lo general, un pirata informático compromete los servidores IP PBX para establecer llamadas a números internacionales premium. Su motivación es una ganancia financiera indirecta, ya que marcará miles de números de manera automatizada desde los servicios premium bajo su control, para recibir comisiones pagadas por llamada o por tiempo dedicado a la línea. Esto también se conoce como fraude internacional de reparto de ingresos (IRSF). Otra forma común de beneficiarse, más directamente, es la simple reventa de credenciales robadas para quien quiera una ruta barata para marcar.

3CX tiene muchas características de seguridad incorporadas y configuraciones predeterminadas que evitan tales abusos, sin embargo, los administradores a veces deshabilitan los dispositivos de seguridad sin entender los riesgos que conlleva lo inevitable.

A continuación detallaremos el TOP 5 de errores comunes a evitar:

1. Credenciales débiles

El primer error es usar credenciales débiles para tus extensiones.

Al crear una extensión en su sistema telefónico, se generan credenciales aleatorias predeterminadas en todos los niveles, un ID de autenticación SIP y una contraseña para SIP, una contraseña segura para su cliente web, la interfaz web de su teléfono, el PIN de correo de voz, todos al azar, estos valores aleatorios garantizan la protección contra ataques de fuerza bruta.

Dentro de 3CX, es imposible editar y guardar una extensión con credenciales que son demasiado cortas, sin embargo, puede haber heredado una configuración de este tipo de versiones anteriores o copias de seguridad.

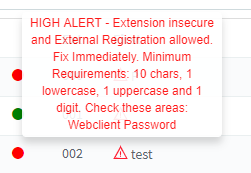

También nos hemos asegurado de advertir a los administradores cuando tienen credenciales débiles al señalar un indicador de advertencia junto a los nombres de las extensiones. Si se desplaza sobre la extensión, obtendrá más información sobre el problema:

Por cierto, nunca establezca credenciales temporales cuando realice pruebas, ya que pensará que las cambiará más adelante cuando el sistema entre en producción, ya que generalmente la gente tiende a olvidar estas cosas.

2. Permitiendo el acceso remoto

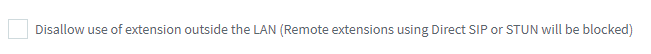

El segundo error más común es tener desmarcada la opción “No Permitir el uso de la extensión fuera de la red LAN” cuando realmente no es necesario.

Esta opción evita el registro SIP remoto de su extensión y está marcada de forma predeterminada al crear una extensión. Aún puede usar las Apps 3CX de forma remota o el Cliente Web 3CX bajo esta condición sin verse afectado, ya que el cliente usa el protocolo de túnel para conectarse a la central. En efecto, la opción debe estar desactivada solo cuando se utiliza un teléfono duro STUN remoto.

3. Demasiados países permitidos

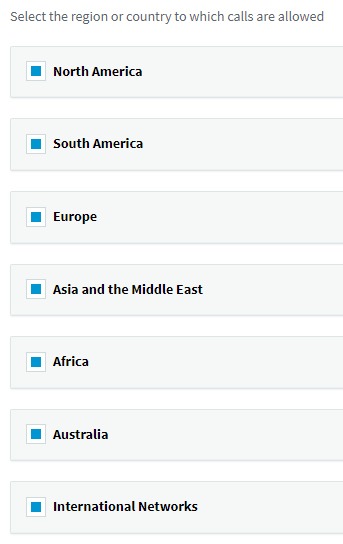

Cuando instale su PBX por primera vez, aparecerá una pantalla en la cual deberá seleccionar los países a los cuales son permitidas llamadas entrantes y salientes. Esta lista se puede encontrar más adelante en Seguridad / Códigos de país permitidos.

Debe estar restringida a los países a los cuales llaman los usuarios. Por defecto, restringimos su uso sólamente al país donde se realiza la instalación.

Una mala práctica es, por supuesto, permitir las llamadas a todos los países, pensando que después ajustará este valor, algo que por lo general nunca pasa.

Nota para clientes en Estados Unidos: el Plan de numeración de América del Norte (NANP) permite marcar 25 regiones o países de América del Norte y el Caribe, sin un código de marcación internacional. El código de marcación internacional sería 011, o + en el caso de los Estados Unidos. La función anti-hacking permitirá que dichos números se conviertan en números locales (según los estándares de la UIT). Por lo tanto, debe tener reglas de salida estrictas, con una lista de prefijos NANP para bloquear y enrutar 1: bloquear llamadas, y asegurarse de que esta regla se encuentre en la primera posición.

4. Reglas de Salida Comodín

Otra mala práctica es tener reglas de salida “comodín” o también llamadas “perezosas”, permitiendo que cualquier número marcado por cualquier persona en el sistema pueda ser completado. Una regla típica es una que no tiene ningún criterio que no sea el grupo de extensión DEFAULT.

Debe tener reglas establecidas tan estrictamente como sea posible, como en los firewalls, definiendo prefijos específicos o longitudes de números y qué extensiones o qué grupos de extensiones se podrán marcar.

5. Errores de configuración de E164

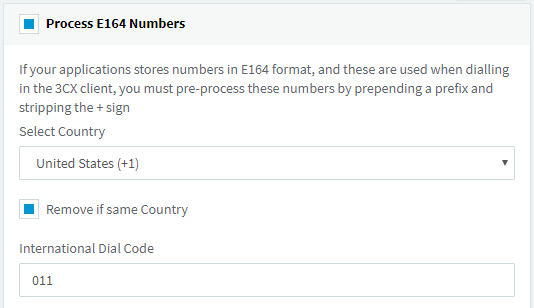

En Ajustes / Procesamiento E164, las configuraciones por defecto garantizan el reemplazo del “+” por su código de marcación internacional local. Se toma como referencia al país definido en el momento de la instalación. Por ejemplo, en la mayoría de los países obtendrá “00” como el código de marcación internacional, para EE. UU. Obtendrá “011”. Esos son valores según las normas de la UIT.

Esta configuración es importante ya que también se usa para determinar la lista de códigos de país bloqueados según la pestaña “Códigos de país permitidos” que se explicó anteriormente.

Por ejemplo, con “00” y Albania bloqueada, la función buscará los números marcados en la forma de 00355xxx o + 355xxx.

Si configuró incorrectamente el código de marcación internacional, esto puede resultar en un reemplazo incorrecto de “+”, pero también en la seguridad de ser inoperante.

Tenga en cuenta que en la mayoría de los esquemas de fraude de llamadas observados, la suma de los 5 errores anteriores dio lugar a un sistema comprometido. Una sola, por lo general, no sería suficiente para que un atacante tenga éxito.

Nuevas Medidas de Seguridad

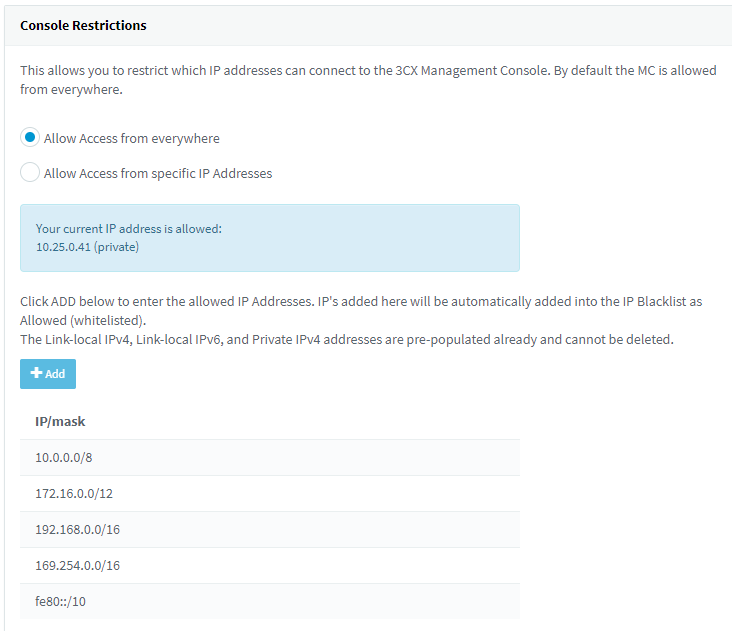

En v16 presentamos dos características de seguridad principales que mejoran aún más la seguridad de 3CX. El primero le permite restringir el acceso a la Consola de Administración según la IP y se encuentra en Ajustes / Seguridad / Restricciones de la consola. De forma predeterminada, todas las IP están permitidas; si está habilitada, solo permitirá subredes IP locales e IP públicas específicas. Esta opción no interfiere con otros servicios web como aprovisionamiento, cliente web, etc.

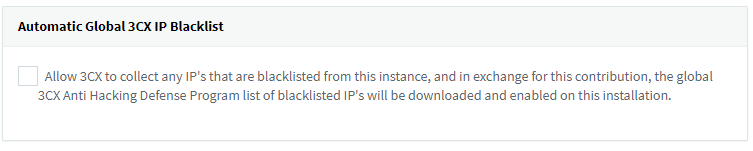

La segunda mejora importante es la Lista Negra Global de IPs Automática de 3CX, disponible en Seguridad / Configuración de Seguridad / Antifraude. Cuando esto esté habilitado, su PBX informará a nuestro servidor centralizado, cualquier evento de lista negra, incluida la IP del atacante. Después de la evaluación, los atacantes recurrentes se agregarán y se extenderán por todos los sistemas 3CX que tengan esta función habilitada para que se elimine el tráfico malicioso. Hasta la fecha, esta lista negra global ya tiene más de 1000 IP y rangos comunes que se han reportado como escaneados o fraudes. Le recomendamos que habilite esta función.

Si tiene alguna pregunta de seguridad o si desea denunciar un fraude para que revisemos e informemos sobre lo que pudo haber ocurrido y cómo se pudo haber evitado, no dude en abrir un ticket de soporte en nuestro sistema, en la sección “Seguridad | Fraude”. Esos tickets son tratados con prioridad alta.

En caso de un incidente, no se asuste. Es importante que recopile los registros antes de tomar cualquier otra acción para que se archiven los forenses. Para hacerlo, vaya a Soporte / Generar información de soporte, lo cual generará un archivo zip y le enviará el enlace por correo. Luego puede adjuntar este archivo zip a su ticket de soporte a su revisión.