En los tiempos de la NSA, Snowden y compañía, quienes nos hicieron darnos cuenta de que Internet no es sólo un buen lugar para ver videos en YouTube y estar a salvo mientras lo hacemos, aquí está lo que necesita saber acerca de un certificado SSL, CRT y CSR de forma general.

¿Qué son esos archivos que terminan en CRT, CSR y .key?

Es importante comprender que los archivos de certificados son el identificador de la fuente que está visitando. Si el certificado y la fuente no coinciden, y se realiza en esencia principalmente a través de la URL que ha introducido en el navegador y el nombre dentro del certificado no es el mismo, se genera un error advirtiéndole que la “cosa” con la que está hablando no es quien dice ser.

Imagine que la página web de su banco puede ser copiada por cualquier persona y sólo después de haber dado al Sr. X su nombre de usuario y contraseña se da cuenta de que este no es su banco después de todo. Cosas malas van a suceder muy rápido.

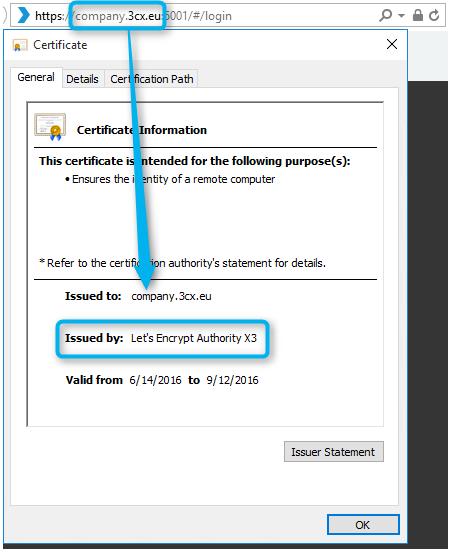

He aquí un ejemplo, cuando visito mi interfaz web del PBX. El FQDN company.3cx.eu me devuelve un certificado “Emitido a:” que tiene el mismo nombre que el sitio web que estoy visitando actualmente. Hay otros certificados que podrían cubrir solo *.3cx.eu (certificados comodín) que cubriría cada nombre justo antes de la parte 3cx.eu hasta el siguiente punto.

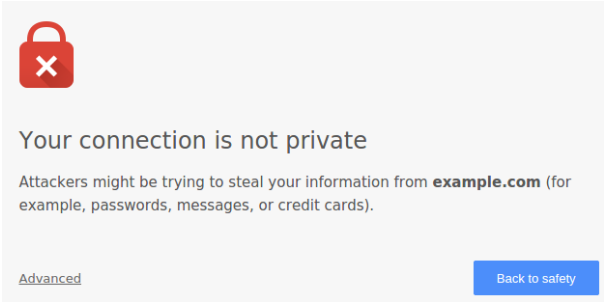

La segunda parte en el certificado mostrado es “Emitido por:” y aquí está la gran diferencia entre los certificados auto-firmados y los emisores de confianza pública (como GoDaddy, VeriSign, GeoTrust, …) En los certificados auto-firmados soy juez, jurado y verdugo y nadie me detiene de pretender ser quien quiero ser. Pero ya que “el emisor” de este certificado no es conocido por nadie, excepto por mi, no será de confianza por nadie, ocasionando esas advertencias en color rojo en el navegador…

Auto-firmado vs una Verdadera Solución

Ahora, asumiendo que soy bank-of-stefan.com y soy el dueño del dominio bank-of-stefan.com. ¿Cómo puedo generar confianza en mis clientes (igual que los teléfonos IP confían en su PBX o no …)? Bueno, un certificado auto-firmado queda fuera de escena (como el aprovisionamiento remoto de y teléfonos IP …)

Necesito obtener un certificado de un emisor que sea conocido y de confianza. Que tiene la tarea de validar que soy realmente el propietario de bank-of-stefan.com y le transmitirá esa confianza. Entonces, ¿qué necesito de este “Emisor”? Un certificado pero, ¿qué pasos debo tomar para obtener uno?

Ahora examinaremos la clave privada y la solicitud de firma de certificados o certificate signing request (CSR por sus siglas en inglés). Esta es la parte complicada. Piense en el certificado como su dirección de casa (el FQDN de su PBX es igual a su dirección). Y la clave es el método para abrir la puerta de su casa. Sin la llave puede ver mi casa pero nada más. En términos de computación, está “clave o key” tiene la capacidad de ingresar y descifrar el tráfico desde y hacia el servidor. Y el emisor garantiza que no le he proporcionado una dirección falsa donde debe dejar su dinero…

Mi llave, mi preciosa llave…

Así, para empezar, necesitamos crear una llave (key) y esta debe permanecer confidencial. Ahora tengo que obtener un certificado que esté vinculado a esta preciosa llave privada y esto viene de un emisor fuera de mi control. Si les doy mi llave, pueden tomar control sobre mi tráfico. Mala idea.

Mi tipo de llave…

Aquí es donde la solicitud de firma de certificados entra al juego. Esta CSR (Certificate Signing Request) se basa en mi llave y sólo tiene un uso temporal. Si nunca ha generado tales llaves o un CSR, no se preocupe, lo tenemos cubierto, descargue esta pequeña herramienta que la crea por usted: Generador de CSR

Dentro de este CSR se encuentra incluido el FQDN que me gustaría fuera confiado por mis clientes. El siguiente paso, envío el CSR al emisor. Basado en el FQDN dentro de este CSR y una cierta validación hecha por el servicio del emisor (muy probablemente un intercambio de dinero), el emisor me devuelve un certificado y garantiza que la persona que lo tiene y junto con la llave (que nunca abandonó mi PC) es el verdadero dueño del dominio.

Un Certificado SSL válido

3CX, trabajando en conjunto con Let’s Encrypt, es capaz de proporcionar certificados de seguridad de confianza para sus clientes. Al gestionar este proceso, que puede ser largo y costoso, la Centralita Telefónica 3CX ofrece un servicio sin costo para su Partners y usuarios finales. Los usuarios obtienen certificados de forma automática e inmediata – ya que no es necesario trabajar con proveedores de certificados de terceros que pueden tardar días e incluso semanas en proporcionar los certificados.

Lo mejor, el usuario está seguro de que la certificación de seguridad es de la más alta calidad en la industria: Los certificados de Let’s Encrypt son también firmados por IdenTrust, una empresa que cuenta con gran confianza CA. Let’s Encrypt también es patrocinado por algunos de los nombres más conocidos en la industria de software.